在数字化时代,信息安全变得尤为重要。随着网络攻击和数据泄露事件频发,各种技术层出不穷,其中Tokenim技术由于其独特的加密机制和先进的安全特性,引起了广泛关注。本文将探讨Tokenim为何成为当前密码学研究中的一颗璀璨明珠,并分析其背后的原因。

### Tokenim的定义与工作原理Tokenim的基本概念

Tokenim是一种基于令牌的身份验证和数据加密技术。它旨在通过产生一次性令牌来增强数据传输过程中的安全性。即使信息在传输途中被截获,由于令牌的随机性和有效期,窃取者也无法获取有用的信息。

工作原理解析

Tokenim通常利用加密算法生成独特的令牌,令牌包含用户的身份认证信息和其他相关数据。生成的令牌在其生命周期内是唯一且不可预测的,即使攻击者获得了令牌,也无法在其失效之前进行利用。

### Tokenim的安全特性数据加密与解密

Tokenim采用先进的加密标准,确保数据在传输过程中不被篡改。它使用对称和非对称加密结合的方式,使得数据在解密的过程中能有效防止信息泄露。同时,多重验证机制进一步增强了安全性。

确保信息的完整性

Tokenim在数据传输时,会生成哈希值,以确保信息在传输过程中的完整性。这意味着即使数据被截获,攻击者无法更改数据而不被检测到,从而有效防止数据篡改。

### Tokenim相较于其他技术的优势与传统密码学的对比

Tokenim技术相较于传统的密码学方法,具备更高的灵活性和安全性。传统的加密方法通常依赖于密钥的安全,而Tokenim通过生成一次性令牌,降低了密钥管理的复杂性,同时降低了攻击者获取密钥的可能性。

在实践中的表现

实际应用中,Tokenim显示出了优越的性能,在处理高频交易和敏感信息时,能够有效减少数据泄露的风险。因此,它被广泛应用于金融、医疗和电子商务领域。

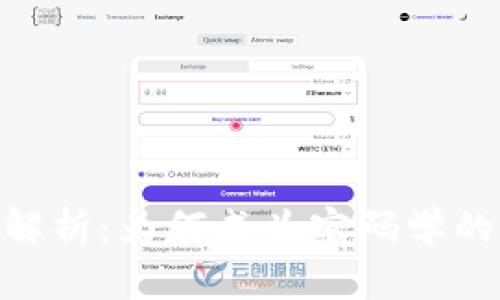

### Tokenim的广泛应用在金融行业的应用

金融行业是Tokenim技术应用最广泛的领域之一。无论是在线支付、资金转移,还是身份验证,Tokenim通过其高效的安全性为用户提供了周到的保护措施,确保金融交易的安全可靠。

在医疗行业的应用

医疗行业对信息的安全性要求极高,Tokenim在患者数据的保护方面发挥了重要作用。通过使用Tokenim技术,医院能够确保患者信息的机密性和完整性,消除数据泄露的风险。

在电子商务中的使用

在电子商务平台上,Tokenim同样扮演着重要角色。随着网上购物的普及,用户的支付信息和个人数据安全问题愈加突显,Tokenim的引入大大提高了用户信任度,促进了在线交易的增长。

### 为何Tokenim没有被破解解密的技术障碍

Tokenim的设计宗旨就是为了提高安全性,采用多种加密算法和综合多重验证手段,大大提高了攻击者破解的难度。深入的技术障碍使得即使高级黑客也很难找到系统的弱点。

安全协议的不断更新

Tokenim的安全协议不断更新和,持续跟进新的安全挑战。通过不断改进加密算法和安全策略,令Tokenim保持在数字安全技术的前沿,有效抵御不断演化的网络攻击。

### 未来展望Tokenim技术未来的发展方向

展望未来,Tokenim技术将在更广泛的领域应用,其开发者亟需关注区块链、物联网等新兴领域的发展动态,拓展其安全技术的应用场景。

新兴威胁与应对策略

尽管Tokenim技术已展现出强劲的安全性,但网络威胁始终不容小觑。未来的发展需要加强研究和应对不断变换的网络安全环境,制定相应的防护措施,以确保持久的安全性。

### 结论Tokenim技术的成功不仅依赖于其独特的加密机制和高效的解密方式,更在于其复杂的安全策略和不断演化的应对技术。随着信息安全需求的不断增加,我们有理由期待Tokenim在未来将发挥更大作用。

--- ### 相关问题 1. **Tokenim技术如何确保数据安全?** - 详细分析Tokenim技术中的加密算法和工作原理。 2. **Tokenim和其他加密方法的比较?** - 比较Tokenim与对称加密、非对称加密及哈希函数。 3. **Tokenim在现代企业中的应用案例?** - 真实企业如何借助Tokenim保护数据安全的实例。 4. **Tokenim未来的发展趋势是什么?** - 讨论Tokenim在新兴技术中的潜在应用和面临的挑战。 5. **Tokenim的主要风险和挑战有哪些?** - 识别Tokenim在实际应用中可能遇到的问题及应对策略。 6. **用户在使用Tokenim时应注意什么?** - 提供用户在使用Tokenim技术时的安全建议和须知。